信息安全之外网纵深防御体系

外网安全纵深防御体系与内网体系相辅相成,共同构成完整的网络安全架构。如果说内网防御是保护“皇宫内院”,那么外网防御就是守卫“国家边疆”和“重大关隘”。

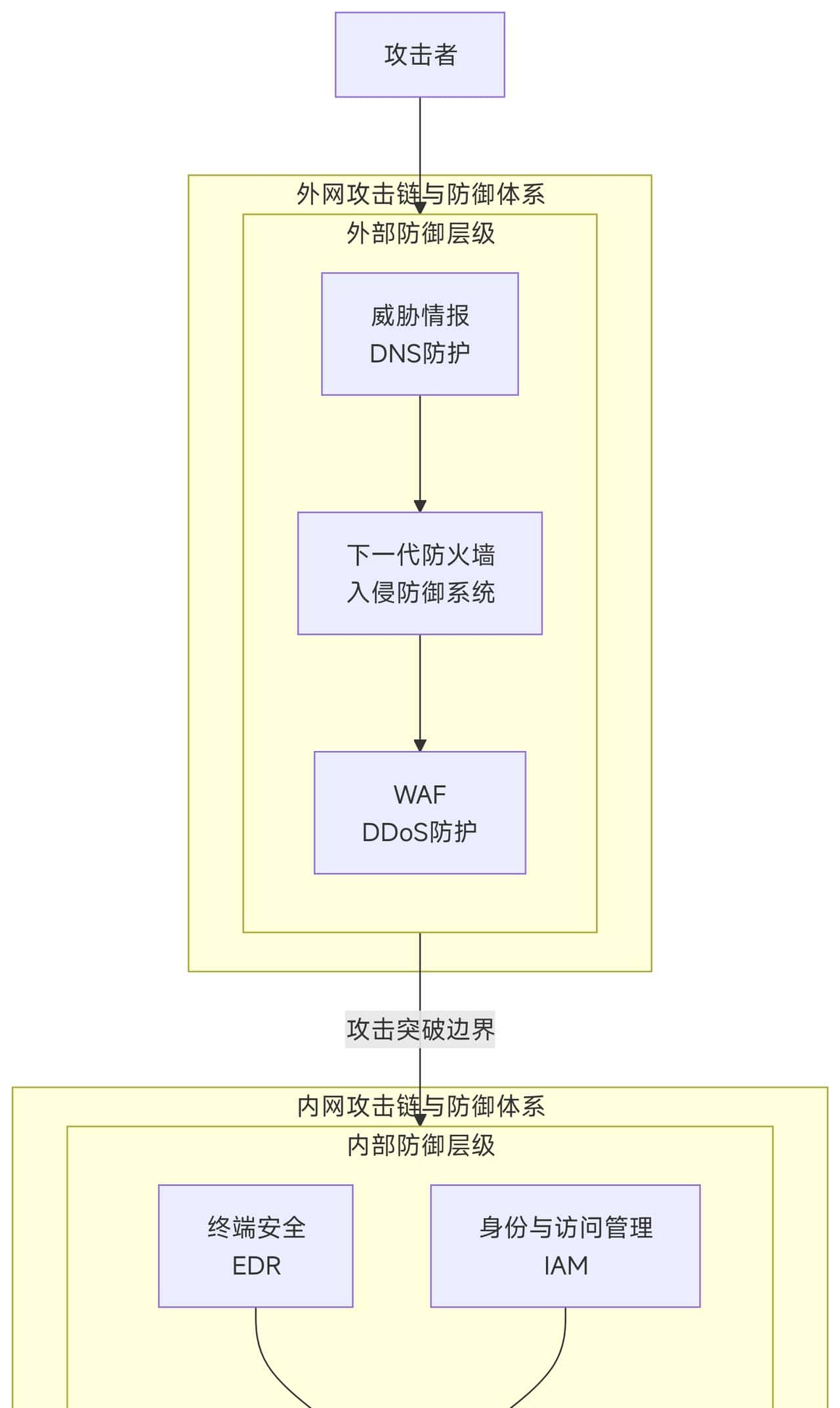

以下是 外网安全纵深防御体系 的逻辑分层,同样遵循从外到内、层层递进的原则。

外网安全纵深防御体系(逻辑分类版)

其核心思想是:将攻击者阻挡在边界之外,即使突破第一道防线,也要在其到达核心目标前层层设阻、最终发现并清除。

第一层:外围侦察与预警 —— 威胁情报与源头治理

这一层在攻击发生之前就开始工作,关注的是“谁会来攻击我们”以及“攻击可能从哪里来”。

1. 威胁情报平台

· 核心设备/服务: 威胁情报订阅服务、信誉库

· 功能比喻: “边境线上的侦察兵和外交谍报”。持续收集全球的恶意IP地址、域名、病毒哈希等信息。当有流量尝试访问我方时,能提前知晓对方是敌是友,从而在源头进行预警或拦截。

2. DNS防护

· 核心设备/服务: 安全DNS解析服务

· 功能比喻: “正确的路标”。防止内部用户被篡改的“路标”(DNS污染)引导到钓鱼网站或恶意软件下载站。这是从访问源头切断攻击链。

第二层:国家边境与关口 —— 网络边界防护

这是最传统、最关键的一道防线,负责检查所有“出入境”的流量。

1. 下一代防火墙

· 核心设备: NGFW

· 功能比喻: “拥有先进查验设备的边防海关”。它不仅检查数据包的来源和目的地(传统防火墙),还能深度识别数据包里的“货物”是什么应用(如微信、抖音),并根据精细的策略决定是“放行、征税还是没收”。同时具备基础入侵防御能力。

2. 入侵防御系统

· 核心设备: IPS

· 功能比喻: “边境线上的武装巡逻队”。实时检测流入的流量,能够主动识别并阻断利用系统漏洞的攻击行为(如SQL注入、缓冲区溢出)。它一般与防火墙协同部署,是防火墙能力的强化和补充。

第三层:核心要地与特殊通道防护 —— 应用与访问入口安全

攻击者突破边境后,首要目标就是重大的“政府大楼”和“军事基地”,即对外的应用服务。

1. Web应用防火墙

· 核心设备: WAF

· 功能比喻: “总统府的贴身保镖”。专门保护网站、Web应用等HTTP/HTTPS流量。它能防御NGFW和IPS难以识别的、针对应用层逻辑的复杂攻击(如CC攻击、跨站脚本、Webshell上传)。

2. DDoS防护

· 核心设备/服务: 抗DDoS设备/云清洗服务

· 功能比喻: “应对人海战术的城墙与护城河”。当攻击者尝试用海量的垃圾流量(DDoS攻击)淹没你的网络带宽或应用服务时,DDoS防护系统能够识别并清洗这些垃圾流量,确保正常流量能够通过。

3. VPN/零信任网络接入

· 核心设备: VPN网关、SASE/ZTNA平台

· 功能比喻: “给远程员工颁发的加密特派信令”。为远程访问内网资源的用户建立加密的、安全的通道。零信任模型更是强调“从不信任,永远验证”,每次访问都需严格认证授权。

第四层:内部监测与响应 —— 边界内的最后防线

假设攻击者已经绕过或突破了所有外部防线,进入了内网,这一层负责发现和清除他们。

1. 网络流量分析

· 核心设备: NTA/NDR 系统

· 功能比喻: “京城内的秘密警察”。通过监测内部网络流量,利用行为分析发现异常连接(如已感染主机与外部C&C服务器的通信)、横向移动等隐蔽的威胁。

2. 安全运营中心

· 核心组件: SIEM系统、SOAR平台、安全分析师

· 功能比喻: “中央军事指挥部”。汇聚来自边界防火墙、IPS、WAF、内网设备等所有日志和告警,进行关联分析,指挥协调各个“部队”进行应急响应,实现统一的监控、预警和处置。

内外网防御体系联动示意图

为了更直观地展示这两套体系如何协同工作,下图描绘了攻击路径与纵深防御体系的对应关系:

总结与记忆逻辑

外网防御体系的逻辑是:

· 先情报,后拦截(在知道谁是坏人之前,先收集情报)。

· 先粗筛,后精查(防火墙先做基础过滤,IPS/WAF再做深度检测)。

· 先抗洪,后擒王(DDoS防护保证服务不中断,WAF等保护具体应用)。

· 假定失陷,持续监测(即使边界被突破,内部还有NTA和SOC等着它)。

将外网防御体系视为抵御外部威胁的“盾”,而将内网防御体系视为应对已潜入内部威胁的“网”。只有盾坚网密,才能构建真正意义上的网络安全纵深防御体系。

暂无评论内容