一、ARP欺骗的原理

1. ARP协议的作用

ARP(Address Resolution Protocol,地址解析协议)用于将IP地址转换为MAC地址,以便设备在局域网(LAN)内通信。例如,当计算机A想访问计算机B(IP: 192.168.1.2),它会发送ARP请求:“谁的IP是192.168.1.2?请告诉我你的MAC地址。”

2. ARP欺骗的核心

攻击者伪造ARP响应,告诉局域网内的设备:“我是192.168.1.2,我的MAC是XX:XX:XX:XX(攻击者的MAC)”,导致流量被劫持到攻击者的机器。

3. 攻击方式

主动欺骗:攻击者持续发送虚假ARP响应,覆盖合法设备的ARP缓存。

被动监听:攻击者仅监听ARP请求,不主动发送伪造数据(用于中间人攻击)。

示例:

某机器A 要向主机C 发送报文,会查询本地的A R P 缓存表,找到 C 的 IP 地址 对应的 M A C地址后,就会进行数据传输。如果未找到,则广播一个A R P请求报文(携带主机 A 的 IP地址Ia——物理地址A A :A A :A A :A A), 请求 IP 地址为 Ic 的主机 C 回答物理地址Pc。 网上所有主机包括C 都收到 A R P 请求,但只有主机C 识别自己的 IP地址,于是向A 主机发回 一个A R P 响应报文。其中就包含有 C 的M A C地址CC :CC :CC :CC,A接收到C 的应答后,就 会更新本地的 A R P 缓存。接着使用这个M A C地址发送数据(由网卡附加 M A C地址)。因此, 本地高速缓存的这个A R P表是本地网络流通的基础,而且这个缓存是动态的。

A R P协议并不只在发送了A R P 请求才接收 A R P应答。当计算机接收到A R P应答数据包 的时候,就会对本地的A R P缓存进行更新,将应答中的 IP和 M A C地址存储在A R P 缓存中。 因此,局域网中的机器 B 首先攻击 C , 使 C 瘫痪, 然后向A 发送一个自己伪造的A R P 应答, 而如果这个应答是 B 冒充 C 伪造来的, 即 IP 地址为C 的 IP, 而 M A C 地址是B 的,则当A接收到 B 伪 造 的A R P 应答后,就会更 新本地的 A R P 缓存,这样在 A 看来 C 的IP 地址没有变, 而它的 M A C 地址 已经变成B 的了。由于局域网的网络 流通不是根据 IP地址进行,而是按照 M A C地址进行传输。如此就造成A 传 送给 C 的数据实际上是传送到 B。 这 就是一个简单的A R P欺骗。

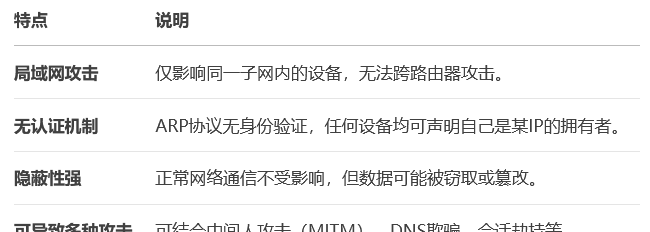

二、ARP欺骗的特点

三、ARP欺骗的防御措施

1. 静态ARP绑定

在关键设备(如服务器、网关)上手动绑定IP-MAC对应关系:

arp -s 192.168.1.1 00-11-22-33-44-55 # Windows/Linux均适用

缺点:维护成本高,不适合大型网络。

2. 启用ARP防护工具

网络设备防护:交换机启用DAI(动态ARP检测)或ARP防火墙。

终端防护:安装ARP防火墙软件(如ARPWatch、360安全卫士)。

3. 使用加密协议

HTTPS/SSH:防止数据被窃取(ARP欺骗可劫持流量,但加密内容无法解密)。

VPN:在不可信网络中建立加密隧道。

4. 网络分段与VLAN隔离

划分VLAN,限制ARP广播范围。

核心网络设备启用端口安全,限制每端口MAC数量。

案例1:公共Wi-Fi下的账号窃取

场景描述:

某用户在咖啡馆连接免费Wi-Fi,攻击者利用ARP欺骗劫持其网络流量,窃取登录的网站账号密码。

攻击过程:

【1】攻击者连接同一Wi-Fi,扫描局域网内活跃设备(如用户手机、路由器)。

【2】发送伪造ARP响应,告诉用户手机:“我是路由器(网关),MAC是攻击者的地址”。

【3】用户的所有上网流量(如HTTP网页、未加密的登录请求)被重定向到攻击者机器。

【4】攻击者用抓包工具(如Wireshark)提取敏感信息。

防御措施:

使用HTTPS网站(浏览器地址栏有锁图标)。

公共Wi-Fi下启用VPN加密流量。

手机/电脑安装ARP防火墙。

案例2:企业内网数据监听

场景描述:

某公司内部员工A(财务部)与员工B(管理层)通信时,攻击者C(恶意内部人员)通过ARP欺骗获取敏感文件。

攻击过程:

【1】攻击者C向员工A发送ARP欺骗包:“我是B(IP:192.168.1.10),我的MAC是C的地址”。

【2】员工A发送给B的财务数据(如Excel文件)被误发到C的电脑。

【3】攻击者C再将数据转发给B,整个过程B和A毫无察觉。

防御措施:

企业交换机启用DAI(动态ARP检测),阻断虚假ARP包。

核心通信使用加密传输(如企业VPN或SMB签名)。

定期审计内网设备ARP表,检测异常绑定。

暂无评论内容