项目背景

企业内部有4个视频监控摄像头,需要通过VPN隧道与上级单位的视频监控平台进行对接,实现对这4路摄像头的实时画面进行预览、回放以及管理。

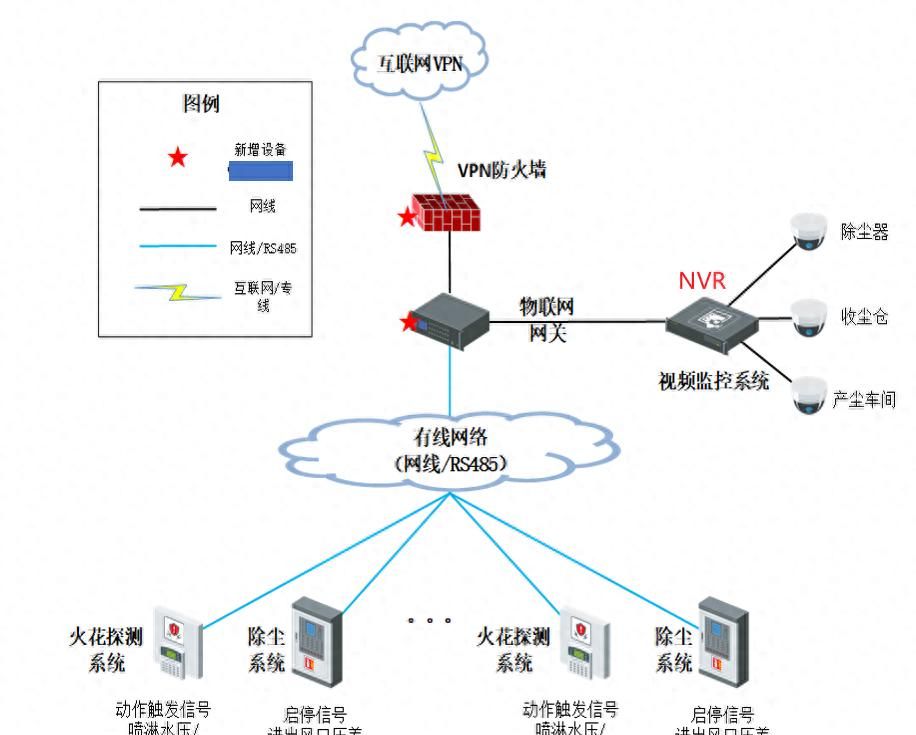

网络拓扑

企业现有网络架构比较简单,H3C防火墙作为出口网关,部署在企业网络的边界;H3C防火墙下连一台核心交换机,NVR主机和摄像头通过PoE交换机与核心交换机直连。

新增S02防火墙部署方式

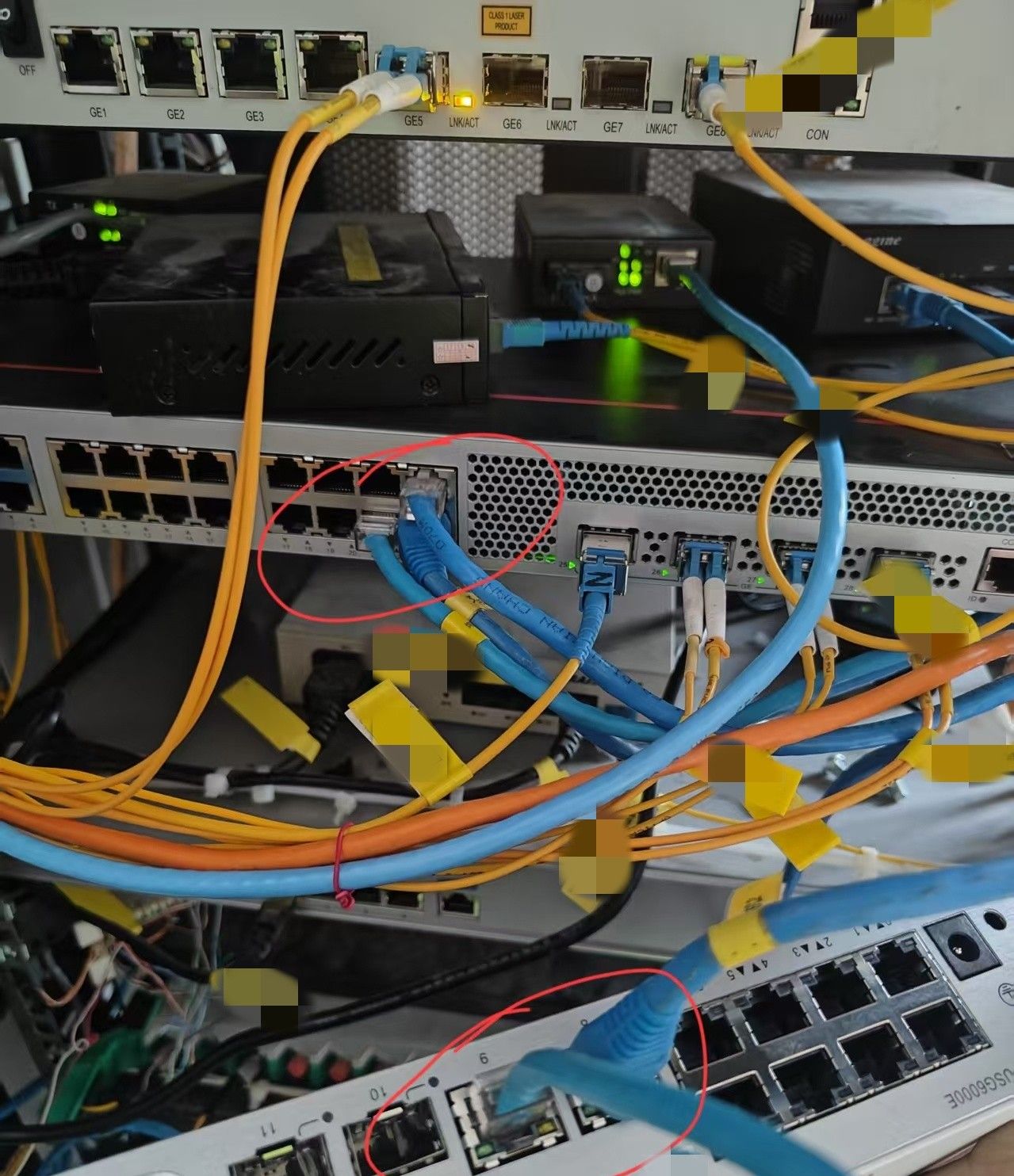

新增1台华为USG6000E-S02防火墙,旁挂在核心交换机,不改变原来的拓扑架构,与上级视频监控平台建立IPSec隧道,仅对监控摄像头进行加密传输,视频监控摄像头的网段是10.0.0.0,掩码25,视频监控录像机(NVR)的IP地址:10.0.0.8。

S02防火墙1-2口连接核心交换机1-2口,防火墙1口配置三层接口地址:8.8.8.1,掩码30;防火墙2口配置三层接口地址:172.X.X.1,掩码26,这个地址是由上级视频监控平台分配的。

核心交换机1口配置三层接口地址:8.8.8.2,掩码30;2口配置三层接口地址:172.X.X.2,掩码26。

新增S02防火墙详细配置

1、NAT策略,内网视频监控摄像头的报文通过防火墙接口2转发出去时,需要做源NAT转换,即转换为出接口地址172.X.X.1,因此需要配置NAT Policy:

nat-policy

rule name ipsec_vpn_1

egress-interface GigabitEthernet0/0/2

action source-nat easy-ip

2、静态路由

默认路由:ip route-static 0.0.0.0 0.0.0.0 GigabitEthernet0/0/2 172.X.X.2

回程路由:ip route-static 10.0.0.0 255.255.255.128 GigabitEthernet0/0/1 8.8.8.2

3、端口映射(目的NAT转换)

访问172.X.X.1的30080、37777-37778、554、30443端口,映射到内网NVR_IP地址10.0.0.8的对应端口:

nat server 30080 protocol tcp global 172.X.X.1 30080 inside 10.0.0.8 www no-reverse

nat server 37777 protocol tcp global 172.X.X.1 37777 inside 10.0.0.8 37777 no-reverse

nat server UDP37778 protocol udp global 172.X.X.1 37778 inside 10.0.0.8 37778 no-reverse

nat server UDP554 protocol udp global 172.X.X.1 554 inside 10.0.0.8 554 no-reverse

nat server 554 protocol tcp global 172.X.X.1 rtsp inside 10.0.0.8 rtsp no-reverse

nat server 30443 protocol tcp global 172.X.X.1 30443 inside 10.0.0.8 443 no-reverse

4、IPSec VPN配置

IPSec VPN提议通过Web网页进行配置,需要注意的是两端的加密方式和预共享密码必须要一致,其它的按照实际情况配置,这里就不再详细说明了。

核心交换机配置

配置策略路由(流分类、流行为、流策略),将内网视频监控网段10.0.0.0/24的默认路由下一跳重定向至8.8.8.1。

出口网关(H3C防火墙)配置

1、新增一条回程路由,目的地址172.X.X.0/26,下一跳指向核心交换机;

2、新增NAT端口映射,将公网接口IP地址的UDP500和4500端口,映射到172.X.X.1,用于建立IPSec VPN隧道;

3、配置安全策略,放通对应的流量。

通信&网络工程师,从业27年,分享IT技术干货与项目实施经验;另承接语音及网络产品安装调试,排障运维,不限时间地点,也不限品牌,现场&远程都可以。感谢阅读,欢迎关注!

#网络工程师##调试##防火墙#

- 最新

- 最热

只看作者