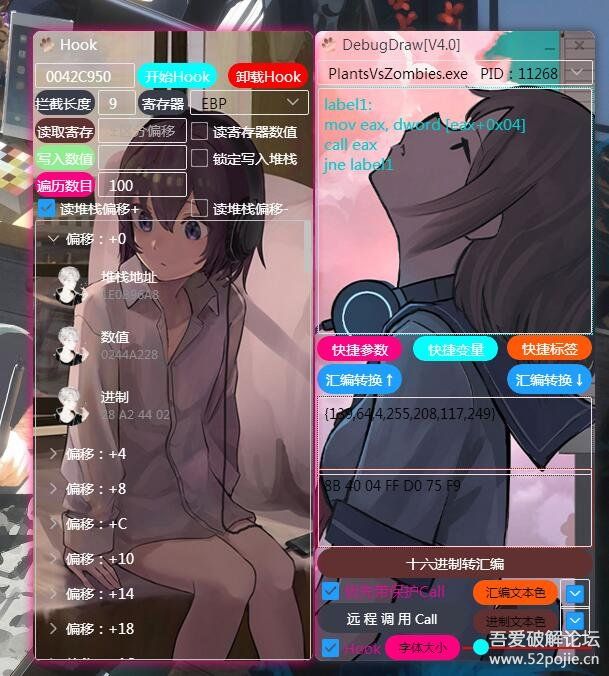

DebugDrawHook

V5

:https://habo.qq.com/file/showdetail?pk=ADcGZF1oB28IMFs%2FU2E%3D

MD5:

bf90a871ad7236bde89201e58e2eb357

软件名:DebugDrawHook

文件包含:

-

ode.dll 网页框架需要的必须支持库 -

DebugDrawHook

.exe 主程序

-

说明.txt 说明文本

-

imagesm.jpg 背景图片

-

imagesm2.jpg 背景图片

-

imagesml.png 列表框图片

-

imagesMeng.ico 图标

-

DebugDrawHook.CHM 协助文件

重大:如果软件遇到奔溃的问题,请尝试以下方法解决>右键管理>属性>兼容性>以兼容模式运行这个程序:>Windows 7

V5更新信息:

- 新增函数

- 优化[参数] [变量] [标签 ]

- 远程调用Call,代码重构 >重大更新

V4更新信息:

- 增加Hook

V3更新信息:

- >增加快捷参数 快捷变量 快捷标签

- >默认修改为:带保护Call

- >增加字体调整大小

- >优化界面

正式版:

-

修复测试版转换容易奔溃的问题

-

转换代码重构

-

增加判断错误语句,禁止远程Call

- 优化代码

功能说明:

- 支持快捷定义 [参数] [变量]

- 远程调用Call 默认调用方式为:不带保护 汇编代码结尾必定要添加 :ret

>参数:

| mov eax,[参数] | mov eax, dword [ebp+0x08] |

| mov ebx,[参数] | mov ebx, dword [ebp+0x0C] |

>变量:

| mov ecx,[变量] | mov ecx, dword [ebp-0x04] |

| mov edx,[变量] | mov edx, dword [ebp-0x08] |

汇编转换界面:

Hook:

- 填写需要Hook的地址

- 填写需要拦截的长度

- 选择需要拦截的寄存器

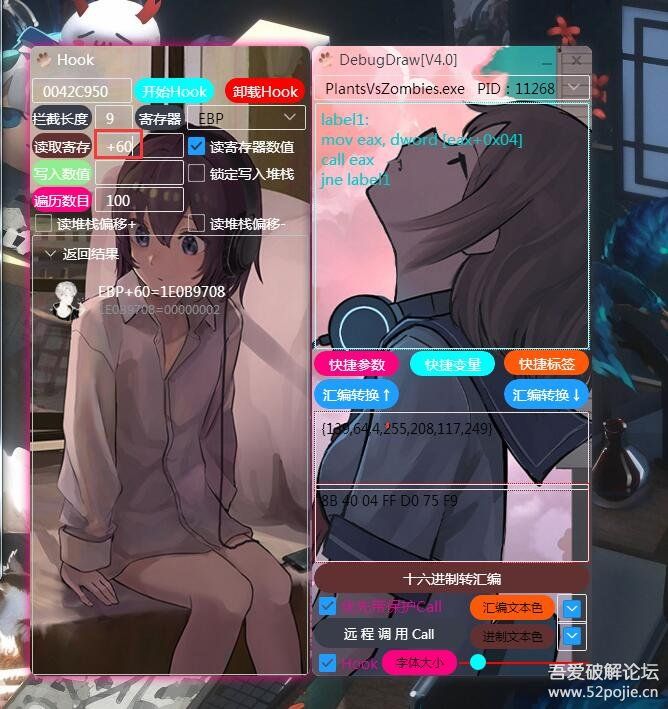

- 可对指定寄存器堆栈进行直接读写,如果是遍历。填写遍历的数目。选择需要遍历的±偏移

- 指定寄存器堆栈进行直接读写 一点要填写± [+]=相加 [-]=相减

如下图:

指定读写如下如:列如 mov eax,[eax+04]> +04 就是我们要读取的地方

暂时不知道有没有BUG,如果有欢迎反馈给我。

© 版权声明

文章版权归作者所有,未经允许请勿转载。如内容涉嫌侵权,请在本页底部进入<联系我们>进行举报投诉!

THE END

- 最新

- 最热

只看作者