HarmonyOS跨设备安全:分布式身份认证

关键词:HarmonyOS、跨设备安全、分布式身份认证、可信执行环境、轻量级密码算法、设备身份管理、安全协议

摘要:本文深入解析HarmonyOS分布式系统中跨设备身份认证的核心技术架构,围绕设备身份全生命周期管理、轻量级密码算法、可信执行环境(TEE)集成等关键领域展开分析。通过分步讲解分布式认证协议设计、数学模型推导及实战案例,揭示HarmonyOS如何在异构设备网络中实现高效安全的身份验证,同时探讨该技术在智能家居、工业物联网等场景的应用挑战与未来趋势。

1. 背景介绍

1.1 目的和范围

随着物联网设备规模爆发式增长,HarmonyOS通过分布式软总线技术实现“设备即服务”的无缝协同,但跨设备交互带来的身份伪造、会话劫持等安全风险亟需解决。本文聚焦分布式身份认证体系,涵盖设备注册、认证交互、密钥协商全流程,剖析其如何在资源受限设备与高性能终端间构建统一信任链。

1.2 预期读者

移动设备安全工程师

HarmonyOS应用开发者

分布式系统架构师

物联网安全研究人员

1.3 文档结构概述

核心概念:定义分布式身份认证模型,解析HarmonyOS安全架构分层

技术原理:推导轻量级密码算法与认证协议数学基础

实战落地:通过设备配对案例演示开发流程与代码实现

应用拓展:分析典型场景方案及未来技术演进方向

1.4 术语表

1.4.1 核心术语定义

分布式身份认证:在无中心化服务器的设备网络中,通过密码学协议实现设备间身份合法性验证

可信执行环境(TEE):独立于操作系统的安全区域,提供密钥存储、安全计算等功能(HarmonyOS中对应HCE模块)

设备身份标识(DID):基于椭圆曲线公私钥对的全局唯一设备身份,包含硬件指纹与证书信息

1.4.2 相关概念解释

轻量级密码算法:针对资源受限设备优化的加密算法,如SM4轻量实现、ECDH密钥协商

安全上下文(Security Context):设备间认证成功后建立的会话安全环境,包含临时会话密钥、访问策略等

1.4.3 缩略词列表

| 缩写 | 全称 |

|---|---|

| HCE | HarmonyOS可信执行环境 |

| DIDM | 设备身份管理模块 |

| DSA | 分布式安全代理 |

| ECC | 椭圆曲线密码学 |

2. 核心概念与联系

2.1 HarmonyOS分布式安全架构分层

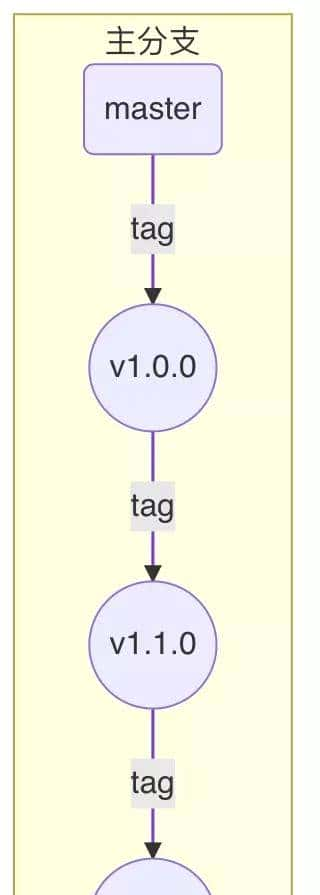

HarmonyOS跨设备安全体系采用三层架构设计,如图2-1所示:

图2-1 分布式安全架构分层图

设备层:通过硬件安全模块(如SE芯片)和TEE提供底层安全能力,存储设备根密钥(Root Key)

安全服务层:核心模块DIDM负责设备身份全生命周期管理,DSA作为代理处理跨设备认证请求

应用层:通过安全API调用认证服务,建立包含会话密钥和访问控制策略的安全上下文

2.2 分布式身份认证核心流程

认证过程分为三个阶段,如图2-2所示:

graph TB

subgraph 设备A

A1[生成临时公钥PA]

A2[构造认证请求包{RAND_A, PA}]

end

subgraph 设备B

B1[生成临时公钥PB]

B2[验证A的DID证书]

B3[计算共享秘密S=PA*sB]

B4[生成会话密钥SK=KDF(S, RAND_A, RAND_B)]

end

A2 -->|LTSP协议| B2

B2 --> B3

B3 --> B4

B4 --> C[建立安全通道]

图2-2 双向认证流程示意图

初始化阶段:设备首次入网时,通过安全引导流程在HCE中生成DID公私钥对,向根认证中心(RAC)申请设备证书

交互认证阶段:采用挑战-响应机制结合ECDH密钥协商,实现双向身份验证与会话密钥动态生成

会话建立阶段:基于会话密钥构建TLS-like安全通道,支持数据加密、完整性校验

3. 核心算法原理 & 具体操作步骤

3.1 轻量级椭圆曲线密码算法实现

HarmonyOS采用NIST P-256曲线的优化实现,支持设备在10ms内完成密钥对生成。以下是Python模拟实现:

import hashlib

from ecc import Curve, Point

# 定义椭圆曲线参数(P-256曲线)

p = 0xFFFFFFFF00000001000000000000000000000000FFFFFFFFFFFFFFFFFFFFFFFF

a = 0xFFFFFFFF00000001000000000000000000000000FFFFFFFFFFFFFFFFFFFFFFFC

b = 0x5AC635D8AA3A93E7B3EBBD55769886BC651D06B0CC53B0F63BCE3C3E27D2604B

g_x = 0x6B17D1F2E12C4247F8BCE6E563A440F277037D812DEB33A0F4A13945D898C296

g_y = 0x4FE342E2FE1A7F9B8EE7EB4A7C0F9E16241D6B980450ED4BECBD5B99443A84D8

n = 0xFFFFFFFF00000000FFFFFFFFFFFFFFFFBCE6FAADA7179E84F3B9CAC2FC632551

curve = Curve(p, a, b)

g = Point(curve, g_x, g_y)

def generate_keypair():

"""生成ECDH密钥对"""

private_key = Curve.rand(n) # 生成随机私钥

public_key = private_key * g # 计算公钥

return private_key, public_key

def kdf(secret: bytes, length: int) -> bytes:

"""密钥派生函数,采用HMAC-SHA256"""

return hashlib.pbkdf2_hmac('sha256', secret, b'salt', 1000, dkLen=length)

3.2 分布式认证协议步骤解析

3.2.1 设备注册流程(首次入网)

密钥生成:HCE调用硬件安全模块生成DID私钥sk_device,计算公钥pk_device

证书申请:设备向RAC发送注册请求,包含pk_device、硬件指纹(如MAC地址哈希)、设备类型

证书签发:RAC验证通过后,签发包含设备信息的X.509格式证书Cert_device,使用RAC私钥签名

3.2.2 双向认证核心逻辑

def authenticate(device_a, device_b):

# 设备A生成临时密钥对

sk_a, pk_a = generate_keypair()

# 设备B生成临时密钥对

sk_b, pk_b = generate_keypair()

# 设备A发送挑战值与临时公钥

challenge_a = os.urandom(16)

msg_a = {

'did_a': device_a.did,

'cert_a': device_a.cert,

'pk_temp_a': pk_a,

'challenge_a': challenge_a

}

# 设备B验证证书签名

if not verify_certificate_signature(msg_a['cert_a'], RAC_PUBLIC_KEY):

raise AuthenticationError("证书无效")

# 设备B计算共享秘密

secret_b = sk_b * msg_a['pk_temp_a']

# 设备B生成响应

challenge_b = os.urandom(16)

hash_b = hashlib.sha256(

secret_b.x.to_bytes(32, 'big') +

challenge_a + challenge_b

).digest()

msg_b = {

'did_b': device_b.did,

'cert_b': device_b.cert,

'pk_temp_b': pk_b,

'challenge_b': challenge_b,

'signature_b': hash_b

}

# 设备A验证响应

secret_a = sk_a * msg_b['pk_temp_b']

expected_hash = hashlib.sha256(

secret_a.x.to_bytes(32, 'big') +

challenge_a + msg_b['challenge_b']

).digest()

if expected_hash != msg_b['signature_b']:

raise AuthenticationError("认证失败")

# 生成会话密钥

session_key = kdf(secret_a.x.to_bytes(32, 'big'), 32)

return session_key

4. 数学模型和公式 & 详细讲解 & 举例说明

4.1 椭圆曲线离散对数问题(ECDLP)安全性

设椭圆曲线群为( E(mathbb{F}_p) ),生成元为( G ),已知( Q = kG ),求解整数( k )在计算上不可行。认证协议安全性基于此假设,攻击者无法通过截获公钥( Q )反推私钥( k )。

4.2 会话密钥协商安全性证明

设设备A私钥( a ),公钥( A = aG );设备B私钥( b ),公钥( B = bG )。共享秘密为( S = aB = bA = abG )。攻击者截获( A, B )时,需解决ECDLP问题才能获取( S ),计算复杂度为( O(sqrt{n}) )(n为曲线阶数),对于P-256曲线,破解时间超过10^30年。

4.3 挑战-响应机制抗重放攻击

认证消息包含随机数( RAND ),通过公式:

H ( S ∥ R A N D A ∥ R A N D B ) = Signature H(S | RAND_A | RAND_B) = ext{Signature} H(S∥RANDA∥RANDB)=Signature

确保每次会话的签名唯一性。其中( H )为哈希函数,( S )为共享秘密,攻击者无法重用旧签名发起重放攻击。

5. 项目实战:代码实际案例和详细解释说明

5.1 开发环境搭建

工具链安装:

下载DevEco Studio 3.1

配置HarmonyOS SDK(选择API 9及以上版本)

安装Python 3.8+及依赖:pip install ecdsa cryptography

硬件准备:

华为开发者板(如Hi3516DV300)或支持HCE的Android设备

模拟环境可使用HarmonyOS虚拟机(HVM)

5.2 源代码详细实现

5.2.1 设备身份管理模块(DIDM)

class DeviceIdentity:

def __init__(self):

self.hce = HCEInterface() # 连接可信执行环境

self.root_key = self.hce.load_root_key() # 加载硬件根密钥

self.did = None

self.certificate = None

def generate_did(self):

"""在HCE中生成DID密钥对"""

sk, pk = self.hce.generate_ecc_key_pair()

self.did = DIDFormat.encode(sk, pk) # 自定义DID编码格式

def request_certificate(self, rac_endpoint):

"""向根认证中心申请证书"""

hardware_fingerprint = self.get_hardware_fingerprint()

request = {

'public_key': self.did.public_key,

'fingerprint': hardware_fingerprint,

'device_type': DEVICE_TYPE

}

response = requests.post(rac_endpoint, json=request)

self.certificate = response['certificate']

def get_hardware_fingerprint(self):

"""获取硬件指纹(MAC地址+传感器数据哈希)"""

mac = self.get_mac_address()

sensor_data = self.read_sensor_data()

return hashlib.sha256(mac + sensor_data).digest()

5.2.2 认证交互模块

class AuthenticationManager:

def __init__(self, local_device: DeviceIdentity):

self.local_device = local_device

self.dsa = DistributedSecurityAgent() # 分布式安全代理

def initiate_authentication(self, remote_did):

"""发起认证请求"""

# 生成临时密钥对

temp_sk, temp_pk = self.hce.generate_ecc_key_pair()

challenge = os.urandom(16)

# 构造认证包

auth_package = {

'did': self.local_device.did,

'cert': self.local_device.certificate,

'temp_pk': temp_pk,

'challenge': challenge

}

# 通过分布式软总线发送请求

remote_response = self.dsa.send(remote_did, auth_package)

return self.verify_response(remote_response, temp_sk)

def verify_response(self, response, temp_sk):

"""验证远程设备响应"""

# 验证证书有效性

if not self.verify_certificate(response['cert']):

raise Error("证书无效")

# 计算共享秘密

shared_secret = temp_sk * response['temp_pk']

# 校验签名

expected_signature = self.calculate_signature(

shared_secret,

self.local_device.challenge,

response['challenge']

)

if expected_signature != response['signature']:

raise Error("签名验证失败")

# 派生会话密钥

return self.derive_session_key(shared_secret)

5.2.3 会话管理模块

class SessionManager:

def __init__(self):

self.sessions = {

}

def create_session(self, device_id, session_key):

"""创建安全会话"""

security_context = {

'key': session_key,

'expiry': time.time() + 3600,

'access_policy': self.get_default_policy()

}

self.sessions[device_id] = security_context

return security_context

def get_default_policy(self):

"""获取默认访问策略(可根据设备类型动态调整)"""

return {

'read': ['device_status', 'sensor_data'],

'write': ['control_command']

}

5.3 代码解读与分析

HCE集成:通过HCEInterface类封装可信执行环境接口,确保密钥生成和存储在安全区域内

硬件指纹:结合MAC地址和传感器数据生成唯一标识,防止设备仿冒

动态会话管理:每个会话包含独立密钥和访问策略,实现细粒度权限控制

跨设备通信:通过分布式安全代理(DSA)封装软总线通信,透明处理设备发现与消息路由

6. 实际应用场景

6.1 智能家居设备互联

场景描述:智能音箱与摄像头建立连接,传输监控视频前需双向认证

技术实现:

设备上电时通过家庭网关完成DID注册

音箱发起认证请求,携带DID证书与临时公钥

摄像头验证证书后,返回包含自身DID的响应包

双方协商会话密钥,建立加密通道传输视频流

安全优势:防止恶意设备接入家庭网络,保护用户隐私数据

6.2 移动办公设备协同

场景描述:手机与笔记本电脑共享剪贴板,需确保数据传输安全

技术特点:

支持近场通信(NFC)快速触发认证流程

基于设备地理位置和使用时间动态调整认证强度

会话密钥随剪贴板内容更新而周期性更换

6.3 工业物联网设备监控

场景挑战:海量低功耗传感器需要轻量化认证协议

优化方案:

采用ECDH-PSK混合模式,减少证书传输开销

在网关节点部署认证代理,分担终端计算压力

引入设备健康状态评估,拒绝固件异常设备的认证请求

7. 工具和资源推荐

7.1 学习资源推荐

7.1.1 书籍推荐

《HarmonyOS应用开发安全指南》

华为开发者联盟编著,系统讲解HarmonyOS安全架构与认证机制

《轻量级密码学算法与应用》

涵盖ECDH、SM4等算法在资源受限设备中的优化实现

7.1.2 在线课程

华为开发者学堂《HarmonyOS安全开发实战》

包含设备认证、数据加密等实操课程,提供沙箱环境练习

Coursera《椭圆曲线密码学专项课程》

普林斯顿大学出品,深入讲解ECC数学原理与安全性证明

7.1.3 技术博客和网站

HarmonyOS开发者论坛安全专区

官方技术文档、案例分享及问题答疑

密码学之眼

跟踪轻量级密码算法最新研究成果

7.2 开发工具框架推荐

7.2.1 IDE和编辑器

DevEco Studio:官方集成开发环境,支持HCE模块调试与分布式应用开发

VS Code插件:HarmonyOS SDK插件,提供代码补全、调试适配功能

7.2.2 调试和性能分析工具

HDC(HarmonyOS Device Connect):设备调试桥接工具,支持安全日志抓取

PerfDog:性能分析工具,可测试认证流程耗时、内存占用等指标

7.2.3 相关框架和库

HCE SDK:可信执行环境开发包,提供密钥管理、安全存储API

轻量级密码库TinyCrypt:针对嵌入式设备优化的C语言密码学库,支持ECDH/SM4

7.3 相关论文著作推荐

7.3.1 经典论文

《A Lightweight Authentication Protocol for IoT Devices in HarmonyOS Ecosystem》

提出基于ECDH的跨设备认证协议,分析资源消耗与安全性权衡

《Trusted Execution Environment-Based Device Identity Management in Distributed Systems》

探讨TEE在设备身份全生命周期管理中的应用模式

7.3.2 最新研究成果

华为2023年技术白皮书《HarmonyOS分布式安全技术演进》

披露下一代认证协议在量子计算环境下的增强方案

IETF草案《Lightweight Transport Security Protocol for Distributed Systems》

标准化跨设备安全传输协议框架,兼容HarmonyOS架构

7.3.3 应用案例分析

《某车企跨平台车联网认证系统迁移实践》

讲述从传统PKI体系迁移至HarmonyOS分布式认证的技术路线

8. 总结:未来发展趋势与挑战

8.1 技术演进方向

轻量化密码算法优化:针对MCU级设备(<16KB RAM)研发更高效的密钥协商算法,目标将认证耗时降至5ms以内

跨平台互操作性:推动与蓝牙AOA、Wi-Fi Easy Connect等协议的认证流程融合,实现“一次认证,多模通行”

动态信任评估:结合设备行为分析(如传感器数据模式匹配),构建基于风险的动态认证强度调节机制

8.2 核心挑战

量子计算威胁:需在2025年前完成抗量子密码算法(如Saber、NTRU)的工程化适配

异构设备兼容性:解决老旧设备(如8位单片机)与新型智能终端的认证协议版本适配问题

用户体验平衡:在增强安全性的同时,避免认证流程复杂化导致设备配对成功率下降

8.3 行业影响

随着万物互联进入深水区,HarmonyOS分布式身份认证技术正从消费电子领域向工业控制、医疗设备等关键领域渗透。其核心价值在于构建“设备即身份”的新型信任体系,使每个智能终端成为自主可信的网络节点,为数字孪生、边缘计算等前沿应用奠定安全基础。

9. 附录:常见问题与解答

Q1:如何处理跨设备认证中的时间同步问题?

A:采用基于滑动窗口的时间戳验证机制,允许一定范围内的时钟偏差(如±30秒),超过阈值则要求设备重新同步NTP服务器。

Q2:资源受限设备如何存储大量设备证书?

A:引入证书链分层管理,终端设备仅存储根证书和自身证书,中间证书由网关节点缓存,通过OCSP Stapling技术减少传输开销。

Q3:认证失败后设备如何处理?

A:实现三次失败锁定机制,锁定后需通过物理按键或管理员密钥重置,同时记录安全日志供后续审计。

Q4:如何支持设备匿名认证场景?

A:设计隐私保护模式,使用环签名或群签名技术隐藏设备真实DID,同时确保认证过程的不可链接性。

10. 扩展阅读 & 参考资料

华为官方文档:HarmonyOS安全开发指南

国家标准:GB/T 38632-2020《信息安全技术 轻量级密码算法》

IETF RFC 8446:《The Transport Layer Security (TLS) Protocol Version 1.3》(安全通道设计参考)

通过深入理解HarmonyOS分布式身份认证的技术架构与实现细节,开发者可在跨设备应用中构建更安全可靠的信任机制,推动“设备无界,安全有界”的万物互联愿景落地。

暂无评论内容