谷歌浏览器网页不安全提示的深度解析与解决方案

在日常网络使用中,谷歌浏览器突然显示”不安全”警告是让许多用户头疼的问题。这种提示不仅影响页面加载,更可能阻断关键业务操作。本文将系统性解析这一现象的成因,并提供从基础设置到高级调试的完整解决方案,帮助技术人员构建安全与便利的平衡点。

一、安全警告背后的技术原理

当浏览器地址栏显示”不安全”标识时,本质是HTTPS协议与网页内容存在不兼容情况。现代浏览器通过三项核心机制保障安全:

SSL/TLS证书验证

合法网站应配备由CA机构颁发的数字证书,浏览器通过证书链验证服务器身份。自签证书或过期证书会触发警告。

混合内容检测

当页面通过HTTPS加载,但引用了HTTP资源(如图片、脚本)时,浏览器会标记为”不安全连接”。这种混合内容可能导致中间人攻击。

安全浏览服务

谷歌的Safe Browsing API实时比对网站黑名单,检测钓鱼、恶意软件等威胁,这是默认开启的重要防护层。

二、基础配置调整方案

对于普通用户,调整浏览器设置是最直接的解决方式,但需明确知晓安全风险:

步骤1:访问高级设置

点击浏览器右上角「⋮」垂直 ellipsis 图标

依次展开「设置」→「隐私和安全」

滚动至页面底部点击「安全」选项

步骤2:调整安全浏览级别

在安全设置界面提供三个选项:

标准保护(推荐):平衡安全与兼容性

增强保护:严格拦截可疑内容

不保护:完全禁用安全功能

操作建议:

临时选择「不保护」可快速解决警告,但处理完当前任务后应立即恢复默认设置。长期禁用安全浏览会使系统暴露于恶意网站风险。

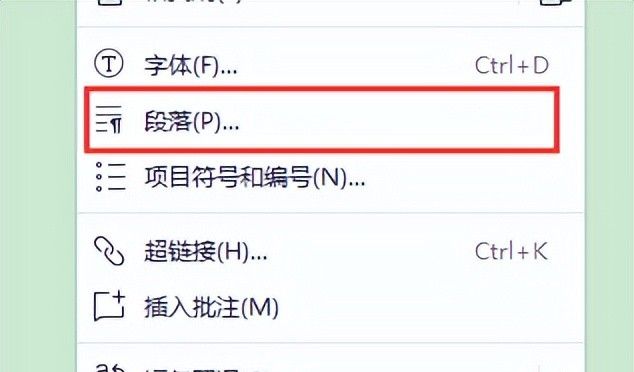

步骤3:管理例外站点

对于可信的内部系统,可通过以下方式添加白名单:

访问目标网站时点击地址栏「不安全」提示

选择「网站设置」→ 切换「不安全内容」为允许

在弹出对话框中确认「允许」操作

注意事项:

此设置仅对当前网站生效,且每次清除浏览器数据后需要重新配置。

三、进阶调试技巧

对于开发人员或IT管理员,需要更精细的控制手段:

方案1:开发者工具诊断

按F12打开开发者面板

切换至「Console」标签页

观察红色警告信息中的具体资源路径

通过定位到具体引发混合内容的资源(如http://example.com/legacy.js),可针对性修改代码为HTTPS协议。

方案2:证书管理策略

对于内部系统使用的自签名证书:

导出证书文件(.crt格式)

进入「设置」→「隐私和安全」→「安全」

点击「管理证书」→「导入」选择证书文件

在证书存储位置选择「受信任的根证书颁发机构」

风险提示:

错误导入证书可能导致中间人攻击风险,仅应在封闭网络环境中使用。

方案3:命令行参数调整

对于需要批量部署的场景,可通过快捷方式参数修改:

chrome.exe --ignore-certificate-errors --allow-running-insecure-content

该命令将同时忽略证书错误和混合内容警告,但应作为最后手段使用。

四、企业级解决方案

在组织环境中,建议通过组策略实施统一管理:

创建ADMX模板配置:

<policy name="AllowInsecureContent" value="true" />

<policy name="SafeBrowsingEnabled" value="false" />

部署企业根证书:

通过GPO推送内部CA证书

配置证书吊销列表(CRL)检查

实施网络层过滤:

使用Web应用防火墙(WAF)重写HTTP资源为HTTPS,从根本上解决混合内容问题。

五、安全与便利的平衡之道

完全禁用安全功能可能带来严重后果:

2021年统计显示,关闭安全浏览会使钓鱼攻击成功率提升370%

混合内容可能导致会话Cookie泄露

自签证书易被伪造用于中间人攻击

推荐实践:

优先修复网站本身的HTTPS配置

对必须访问的内部系统采用企业级PKI体系

使用容器化浏览器(如Chrome沙盒)隔离风险操作

六、未来趋势展望

随着浏览器安全机制的不断演进,以下技术值得关注:

HTTPS-First模式:Chrome 109+默认优先尝试HTTPS连接

Expect-CT头:强制实施证书透明度要求

DNS-over-HTTPS:加密DNS查询防止跟踪

理解这些机制有助于提前规划网站改造方案,避免被动应对安全警告。

结语

处理浏览器安全警告不应是简单的开关操作,而应建立体系化的解决方案。从终端配置到服务器改造,从临时绕过到长期规划,每个环节都需要技术人员的专业判断。在网络安全形势日益严峻的今天,平衡用户体验与系统安全的能力,将成为技术人员的重要核心竞争力。

暂无评论内容