文章目录

一、WireShark网络取证是什么?

二、WireShark网络取证

1.WireShark网络取证分析第一集

Ann的即时通讯好友叫什么名字?

在捕获的即时通讯对话中第一条评论是什么?

Ann传输的文件叫什么名字?

您想提取的文件的魔数是什么(前四个字节)?

文件的MD5sum是多少?

什么是秘密配方?

2.WireShark网络取证分析第二集

Ann的电子邮件地址是什么?

Ann的电子邮件密码是什么?

Ann的秘密情人的电子邮件地址是什么?

Ann告诉她的秘密情人要带哪两样东西?

Ann发送给她的秘密爱人的附件的名称是什么?

Ann发送给她的秘密爱人的附件的MD5是多少?

附件文档中嵌入的图像的MD5是多少?

Ann和她的秘密情人在哪个城市和国家集合点?

3.WireShark网络取证分析第三集

Ann的AppleTV的MAC地址是多少?

Ann的AppleTV在HTTP请求中User-Agent是什么?

Ann在AppleTV上的前四个搜索字词是什么(所有搜索字词都算在内)?

Ann点击的第一部电影的标题是什么?

电影预告片的完整URL是什么(关键词:preview-url)?

Ann点击的第二部电影的标题是什么?

购买价格是多少(关键词: price-display )?

Ann搜索的最后一个完整字词是什么?

4.WireShark网络取证分析第四集

X先生的扫描器的IP地址是什么?

X先生进行的第一次端口扫描是什么类型的端口扫描?(注意:扫描包含数千个数据包),挑一个:

X先生发现的目标的IP地址是什么?

他找到的苹果系统的MAC地址是什么?

他找到的Windows系统的IP地址是什么?

Windows系统上打开了哪些TCP端口?(请从最低到最高列出十进制数字)

5.WireShark网络取证分析第五集

两个Java程序,这两个.jar文件的名称是什么?

受感染的Windows系统上Moneymany女士的用户名是什么?

起始URL是什么?换句话说,Moneymany女士可能点击了哪个URL?

恶意的Windows可执行文件被下载到Moneymany女士的系统上。文件的MD5哈希是什么?(提示:它以“ 91ed”结尾)

用于保护恶意Windows可执行文件的打包程序的名称是什么?

恶意Windows可执行文件的解压缩版本的MD5是什么?

恶意可执行文件尝试使用硬编码到其中的IP地址(没有DNS查找)连接到Internet主机。该互联网主机的IP地址是什么?

三、dvwa靶场环境分析漏洞

1.Command Injection

2.CSRF

3.XSS(Reflected)

4.XSS(Stored)

总结

一、WireShark网络取证是什么?

WireShark 是网络取证的常用工具,可捕获并解析网络数据包,将二进制流量转化为可读信息。它能提取通信双方 IP/MAC 地址、端口、协议类型等头部数据,还能还原 HTTP 请求、邮件内容、传输文件等负载内容。通过过滤特定流量(如指定 IP 或端口)、追踪 TCP 数据流,可定位异常行为(如恶意扫描、数据外传),从数据包中导出文件并校验哈希值以固定证据。常用于调查数据泄露、恶意软件通信、网络攻击等场景,通过分析流量还原事件过程,为网络安全事件提供证据支撑。

网络取证题目网站:http://forensicscontest.com/puzzles

二、WireShark网络取证

1.WireShark网络取证分析第一集

1.题目介绍

Anarchy-R-Us公司怀疑他们的员工Ann Dercover实际上是他们竞争对手的秘密特工,Ann可以接触公司的重要资产—秘密配方,安保人员担心Ann可能试图泄露公司的秘密配方,安保人员一段时间以来一直监控着Ann的活动,但是直到现在还没有发现任何可疑的行为,直到今天一台意外的笔记本电脑突然出现在公司的无线网络上,工作人员猜测可能是停车场里的某个人,因为在建筑物内没有看到陌生人,An的电脑(192.168.1.158)通过无线网络向这台电脑发送了即时消息,之后这台流氓笔记本电脑很快就消失了,根据安全人员报告目前有捕获到一个活动的数据包,但我们不知道发生了什么,需要进行协助分析,现在的你是一位专业的调查员,你的任务是找出安在给谁发信息,她发了什么并找到证据,主要包括:

1.Ann的即时通讯好友叫什么名字?

2.在捕获的即时通讯对话中第一条评论是什么?

3.Ann传输的文件叫什么名字?

4.您想提取的文件的魔数是什么(前四个字节)?

5.文件的MD5sum是多少?

6.什么是秘密配方?

2.报文分析

Step 1:下载数据包到本地后使用wireshark打开

![图片[1] - WireShark网络取证分析第一集到第五集和dvwa靶场环境分析漏洞 - 宋马](https://pic.songma.com/blogimg/20250705/95156150836b431ea39d8f8da60ead00.png)

Step 2:由于已知An的电脑(192.168.1.158)通过无线网络向电脑发送了即时消息,那么我们可以直接过滤IP地址定位到相关的数据包

输入:

ip.src == 192.168.1.158

![图片[2] - WireShark网络取证分析第一集到第五集和dvwa靶场环境分析漏洞 - 宋马](https://pic.songma.com/blogimg/20250705/c031abdaaf7f41b397c2fd76541fd86b.png)

Step 3:使用了SSL加密,没法直接查看其中的明文信息,对IP地址进行了查询,发现该IP地址是”美国AOL美国在线公司”的地址

![图片[3] - WireShark网络取证分析第一集到第五集和dvwa靶场环境分析漏洞 - 宋马](https://pic.songma.com/blogimg/20250705/34f19a358f4d482293dfa2cf168605e0.png)

Step 4:改为未加密状态(TCP port)

![图片[4] - WireShark网络取证分析第一集到第五集和dvwa靶场环境分析漏洞 - 宋马](https://pic.songma.com/blogimg/20250705/cde1b956b4084b9e939febcea12c4471.png)

Step 5:追踪流

![图片[5] - WireShark网络取证分析第一集到第五集和dvwa靶场环境分析漏洞 - 宋马](https://pic.songma.com/blogimg/20250705/337c4694f94843838a6fba1d5b3e061a.png)

详细信息

Ann的即时通讯好友叫什么名字?

Sec558user1

在捕获的即时通讯对话中第一条评论是什么?

Here’s the secret recipe… I just downloaded it from the file server. Just copy to a thumb drive and you’re good to go >:-)

![图片[6] - WireShark网络取证分析第一集到第五集和dvwa靶场环境分析漏洞 - 宋马](https://pic.songma.com/blogimg/20250705/336d7d131a2143fc999073ef69c74e26.png)

输入:

data

![图片[7] - WireShark网络取证分析第一集到第五集和dvwa靶场环境分析漏洞 - 宋马](https://pic.songma.com/blogimg/20250705/f50b3ef57c9f4b9395fe37447cdb5e7b.png)

Ann传输的文件叫什么名字?

recipe.docx

您想提取的文件的魔数是什么(前四个字节)?

50 4b 03 04

![图片[8] - WireShark网络取证分析第一集到第五集和dvwa靶场环境分析漏洞 - 宋马](https://pic.songma.com/blogimg/20250705/6d90710f71ff415481cd8618473f8a9b.png)

文件的MD5sum是多少?

8350582774e1d4dbe1d61d64c89e0ea1

![图片[9] - WireShark网络取证分析第一集到第五集和dvwa靶场环境分析漏洞 - 宋马](https://pic.songma.com/blogimg/20250705/ff44ab548c3e4fcca2743782ac5cae91.png)

复制到input,删掉pk之前的,保存,不要打开下载好的word文件,防止MD5值变化

复制到input,删掉pk之前的,保存,不要打开下载好的word文件,防止MD5值变化

![图片[10] - WireShark网络取证分析第一集到第五集和dvwa靶场环境分析漏洞 - 宋马](https://pic.songma.com/blogimg/20250705/cca8977dc1ee41f594dc2f4d4984ef37.png)

![图片[11] - WireShark网络取证分析第一集到第五集和dvwa靶场环境分析漏洞 - 宋马](https://pic.songma.com/blogimg/20250705/d9bf5a58d36c49318697eeb7527f83fe.png)

输入:

certutil.exe -hashfile .download.docx MD5

什么是秘密配方?

打开下载好的文件

2.WireShark网络取证分析第二集

1.题目介绍

被保释后, Ann消失了!幸运的是,在她跳过城镇之前,调查人员正在仔细监控她的网络活动。“我们相信安在离开之前可能已经与她的秘密情人X先生进行了沟通,”警察局长说。“数据包捕获可能包含她下落的线索。你是法医调查员。你的任务是弄清楚安发了什么电子邮件,她去了哪里,并恢复证据,包括:

1.Ann的电子邮件地址是什么?

2.Ann的电子邮件密码是什么?

3.Ann的秘密情人的电子邮件地址是什么?

4.Ann告诉她的秘密情人要带哪两样东西?

5.Ann发送给她的秘密爱人的附件的名称是什么?

6.Ann发送给她的秘密爱人的附件的MD5是多少?

7.Ann和她的秘密情人在哪个城市和国家集合点?

8.附件文档中嵌入的图像的MD5是多少?

2.报文分析

Ann的电子邮件地址是什么?

sneakyg33k@aol.com

Ann的电子邮件密码是什么?

558r00lz

邮箱协议

![图片[12] - WireShark网络取证分析第一集到第五集和dvwa靶场环境分析漏洞 - 宋马](https://pic.songma.com/blogimg/20250705/3abc819e175d42e2801aca8583a6a993.png)

![图片[13] - WireShark网络取证分析第一集到第五集和dvwa靶场环境分析漏洞 - 宋马](https://pic.songma.com/blogimg/20250705/110ff63cf12649a49e309d5adcc416df.png)

是SMTP协议,输入查找

![图片[14] - WireShark网络取证分析第一集到第五集和dvwa靶场环境分析漏洞 - 宋马](https://pic.songma.com/blogimg/20250705/98f9dbb4329547e2a2746dc9a97b5b55.png)

追踪流

![图片[15] - WireShark网络取证分析第一集到第五集和dvwa靶场环境分析漏洞 - 宋马](https://pic.songma.com/blogimg/20250705/2530c3f836c547c59f9e645c7afdd93c.png)

![图片[16] - WireShark网络取证分析第一集到第五集和dvwa靶场环境分析漏洞 - 宋马](https://pic.songma.com/blogimg/20250705/ad394e476f58456398b05777fc63f1e7.png)

删掉334,找到Ann的邮箱账号和密码

![图片[17] - WireShark网络取证分析第一集到第五集和dvwa靶场环境分析漏洞 - 宋马](https://pic.songma.com/blogimg/20250705/61258fec9cb44a55975dd3e06edcfd4b.png)

确认邮箱

![图片[18] - WireShark网络取证分析第一集到第五集和dvwa靶场环境分析漏洞 - 宋马](https://pic.songma.com/blogimg/20250705/a5fd6b68e6864980b0e2860e7cdee503.png)

Ann的秘密情人的电子邮件地址是什么?

mistersecretx@aol.com

Ann告诉她的秘密情人要带哪两样东西?

fake passport and a bathing suit

Ann发送给她的秘密爱人的附件的名称是什么?

secretrendezvous.docx

![图片[19] - WireShark网络取证分析第一集到第五集和dvwa靶场环境分析漏洞 - 宋马](https://pic.songma.com/blogimg/20250705/393ce0ba9cc04d41bbbf31a52ae5a165.png)

![图片[20] - WireShark网络取证分析第一集到第五集和dvwa靶场环境分析漏洞 - 宋马](https://pic.songma.com/blogimg/20250705/88e79d822adc4d80976a6bf0ef6ecce3.png)

Ann发送给她的秘密爱人的附件的MD5是多少?

9e423e11db88f01bbff81172839e1923

复制

![图片[21] - WireShark网络取证分析第一集到第五集和dvwa靶场环境分析漏洞 - 宋马](https://pic.songma.com/blogimg/20250705/74b99da8378b4158ab9cf321989be9f1.png) 打开终端

打开终端

输入:

certutil.exe -hashfile ".download(1).docx" MD5

附件文档中嵌入的图像的MD5是多少?

aadeace50997b1ba24b09ac2ef1940b7

改变后缀,取出图片

![图片[22] - WireShark网络取证分析第一集到第五集和dvwa靶场环境分析漏洞 - 宋马](https://pic.songma.com/blogimg/20250705/e251dc6eef3548bfa7f291eff6e4b3f9.png)

输入:

输入:

certutil.exe -hashfile ".image1.png" MD5

Ann和她的秘密情人在哪个城市和国家集合点?

Mexico

改回docx后缀,打开

3.WireShark网络取证分析第三集

1.题目介绍

Ann和X先生已经建立了新的行动基地。在等待引渡文件通过期间,您和您的调查团队秘密监视她的活动。最近,Ann 获得了一个全新的 AppleTV,并为其配置了静态 IP 地址 192.168.1.10。这是她最新活动的数据包捕获。你是法医调查员。你的任务是找出安搜索的内容,建立她的兴趣档案,并恢复证据,包括:

1.Ann的AppleTV的MAC地址是多少?

2.Ann的AppleTV在HTTP请求中User-Agent是什么?

3.Ann在AppleTV上的前四个搜索字词是什么(所有搜索字词都算在内)?

4.Ann点击的第一部电影的标题是什么?

5.电影预告片的完整URL是什么(关键词:preview-url)?

6.Ann点击的第二部电影的标题是什么?

7.购买价格是多少(关键词: price-display )?

8.Ann搜索的最后一个完整字词是什么?

2.报文分析

Ann的AppleTV的MAC地址是多少?

00:25:00:fe:07:c4

选择统计-会话

![图片[23] - WireShark网络取证分析第一集到第五集和dvwa靶场环境分析漏洞 - 宋马](https://pic.songma.com/blogimg/20250705/bd1bd2f3190f4a088756c3d9e1066466.png)

Ann的AppleTV在HTTP请求中User-Agent是什么?

AppleTV/2.4

Ann在AppleTV上的前四个搜索字词是什么(所有搜索字词都算在内)?

hack

搜索http的数据

![图片[24] - WireShark网络取证分析第一集到第五集和dvwa靶场环境分析漏洞 - 宋马](https://pic.songma.com/blogimg/20250705/0c000de749fc4bdda3955c2fb1292fd8.png)

Ann点击的第一部电影的标题是什么?

Hackers

320 35.105346 192.168.1.10 66.235.132.121 HTTP 573 GET /b/ss/applesuperglobal/1/G.6–NS?pageName=Movie%20Page-US-Hackers-Iain%20Softley-333441649&pccr=true&h5=appleitmsnatv%2Cappleitmsustv&ch=Movie%20Page&g=http://ax.itunes.apple.com/WebObjects/MZStore.woa/wa/viewMovie%3Fid%3D333441649%26s%3D143441 HTTP/1.1

电影预告片的完整URL是什么(关键词:preview-url)?

http://a227.v.phobos.apple.com/us/r1000/008/Video/62/bd/1b/mzm.plqacyqb…640×278.h264lc.d2.p.m4v

选择276,查找,到312

选择276,查找,到312

![图片[25] - WireShark网络取证分析第一集到第五集和dvwa靶场环境分析漏洞 - 宋马](https://pic.songma.com/blogimg/20250705/60cd7c69266d4ae3a0d1354b16d8f88b.png)

Ann点击的第二部电影的标题是什么?

Sneakers

![图片[26] - WireShark网络取证分析第一集到第五集和dvwa靶场环境分析漏洞 - 宋马](https://pic.songma.com/blogimg/20250705/491c51b8db4142eaa26e0d3af37ea16c.png)

1189 87.951562 192.168.1.10 66.235.132.121 HTTP 583 GET /b/ss/applesuperglobal/1/G.6–NS?pageName=Movie%20Page-US-Sneakers-Phil%20Alden%20Robinson-283963264&pccr=true&h5=appleitmsnatv%2Cappleitmsustv&ch=Movie%20Page&g=http://ax.itunes.apple.com/WebObjects/MZStore.woa/wa/viewMovie%3Fid%3D283963264%26s%3D143441 HTTP/1.1

购买价格是多少(关键词: price-display )?

$9.99

查找:

![图片[27] - WireShark网络取证分析第一集到第五集和dvwa靶场环境分析漏洞 - 宋马](https://pic.songma.com/blogimg/20250705/281f645737ff49d2bc21a8b6286f761d.png)

Ann搜索的最后一个完整字词是什么?

iknowyourewatchingme

4.WireShark网络取证分析第四集

1.题目介绍

在墨西哥逃亡期间,X先生通过互联网远程渗透到北极核聚变研究机构(ANFRF)的实验室子网。实际上在设施内部(通过一个被入侵的系统)他进行了一些嘈杂的网络侦察,可悲的是X先生还不是很隐蔽,对X先生来说不幸的是实验室的网络被装备来捕获所有流量(包括全部内容),他的活动被你发现和分析!

作为网络取证调查人员,您的任务是回答以下问题:

1.X先生的扫描器的IP地址是什么?

2.X先生进行的第一次端口扫描是什么类型的端口扫描?(注意:扫描包含数千个数据包),挑一个:

TCP SYN/TCP ACK/UDP/TCP Connect/TCP XMAS/TCP RST

3.X先生发现的目标的IP地址是什么?

4.他找到的苹果系统的MAC地址是什么?

5.他找到的Windows系统的IP地址是什么?

6.Windows系统上打开了哪些TCP端口?(请从最低到最高列出十进制数字)

2.报文分析

![图片[28] - WireShark网络取证分析第一集到第五集和dvwa靶场环境分析漏洞 - 宋马](https://pic.songma.com/blogimg/20250705/832cab68ba304980a21698b95dad8e90.png)

出现红色和黑色,说明做了网络侦察,非常真实的数据包

X先生的扫描器的IP地址是什么?

10.42.42.253

统计-端点,看哪个包发的数据最大

![图片[29] - WireShark网络取证分析第一集到第五集和dvwa靶场环境分析漏洞 - 宋马](https://pic.songma.com/blogimg/20250705/4ce7cd993daf4304bb1ca37c02b6bb53.png)

X先生进行的第一次端口扫描是什么类型的端口扫描?(注意:扫描包含数千个数据包),挑一个:

TCP SYN/TCP ACK/UDP/TCP Connect/TCP XMAS/TCP RST

TCP Connect

![图片[30] - WireShark网络取证分析第一集到第五集和dvwa靶场环境分析漏洞 - 宋马](https://pic.songma.com/blogimg/20250705/0d40a848444f4fc4b6dbe64f0915f749.png)

都是TCP,看是否回复SYN ACK,定义SYN ACK

![图片[31] - WireShark网络取证分析第一集到第五集和dvwa靶场环境分析漏洞 - 宋马](https://pic.songma.com/blogimg/20250705/1e634ab1e33e4cd0ba03fcc19fde2f3f.png)

![图片[32] - WireShark网络取证分析第一集到第五集和dvwa靶场环境分析漏洞 - 宋马](https://pic.songma.com/blogimg/20250705/5276ad3f40114f3a8f71f7046efde954.png)

对第一条数据追踪流

![图片[33] - WireShark网络取证分析第一集到第五集和dvwa靶场环境分析漏洞 - 宋马](https://pic.songma.com/blogimg/20250705/c8d6fd4c651a44edb39e0ed94d7b3037.png)

无数据,只是探测,是正常情况

![图片[34] - WireShark网络取证分析第一集到第五集和dvwa靶场环境分析漏洞 - 宋马](https://pic.songma.com/blogimg/20250705/7e165ffbb59b41ea82fe6fe045957fcd.png)

三次握手的过程,说明是TCP Connect

X先生发现的目标的IP地址是什么?

10.42.42.25

10.42.42.50

10.42.42.56

![图片[35] - WireShark网络取证分析第一集到第五集和dvwa靶场环境分析漏洞 - 宋马](https://pic.songma.com/blogimg/20250705/84f2f31876794accb0c01f293e817d1f.png) 三个ip地址

三个ip地址

他找到的苹果系统的MAC地址是什么?

00:16:cb:92:6e:dc

![图片[36] - WireShark网络取证分析第一集到第五集和dvwa靶场环境分析漏洞 - 宋马](https://pic.songma.com/blogimg/20250705/34acdce60ae647389d14685d5cefc9ef.png)

他找到的Windows系统的IP地址是什么?

10.42.42.50

ping主机,找出ttl值为51,64以下基本为linux操作系统,windows在128附近

![图片[37] - WireShark网络取证分析第一集到第五集和dvwa靶场环境分析漏洞 - 宋马](https://pic.songma.com/blogimg/20250705/7f04ef486722413c823f1d44d4b8a0d0.png)

输入

ip.tttl == 128

![图片[38] - WireShark网络取证分析第一集到第五集和dvwa靶场环境分析漏洞 - 宋马](https://pic.songma.com/blogimg/20250705/1b6b53ab2f084ab995641ab2d3990041.png)

![图片[39] - WireShark网络取证分析第一集到第五集和dvwa靶场环境分析漏洞 - 宋马](https://pic.songma.com/blogimg/20250705/a65f25928f7f4a369a5ed77961c4e73d.png)

![图片[40] - WireShark网络取证分析第一集到第五集和dvwa靶场环境分析漏洞 - 宋马](https://pic.songma.com/blogimg/20250705/3dcedfe85e6e48a29cc8ae41906ea5fd.png) 跟10.42.42.253沟通的只有10.42.42.50为Windows系统的IP地址

跟10.42.42.253沟通的只有10.42.42.50为Windows系统的IP地址

Windows系统上打开了哪些TCP端口?(请从最低到最高列出十进制数字)

135和139

5.WireShark网络取证分析第五集

1.题目介绍

一个早晨,Moneymany女士一边喝着咖啡,一边快速浏览了一下晚上收到的电子邮件。其中一封邮件引起了她的注意,因为它显然是垃圾邮件以某种方式通过了电子邮件过滤器。该消息颂扬了在网上购买药物的优点,并包含指向在线药房的链接。“人们真的爱上了这些东西吗?”Moneymany想。她很想知道该网站如何说服访问者进行购买,因此她点击了链接。网站加载缓慢,似乎已损坏。页面上没有内容。失望之下,Moneymany女士关闭了浏览器的窗口,继续她的一天。她没有意识到她的Windows XP计算机刚刚被感染。

你是法医调查员。您拥有记录Moneymany女士与网站互动的网络捕获(PCAP)文件。你的任务是了解Moneymany ™女士点击链接后,她的系统可能发生了什么。您的分析将从 PCAP 文件开始,并显示恶意可执行文件。

1.Moneymany女士的浏览器下载了两个Java程序,这两个.jar文件的名称是什么?

2. 受感染的Windows系统上Moneymany女士的用户名是什么?

3. 此事件的起始URL是什么?换句话说,Moneymany女士可能点击了哪个URL?

4. 恶意的Windows可执行文件被下载到Moneymany女士的系统上。文件的MD5哈希是什么?(提示:它以“ 91ed”结尾)

5.用于保护恶意Windows可执行文件的打包程序的名称是什么?

6.恶意Windows可执行文件的解压缩版本的MD5是什么?

7.恶意可执行文件尝试使用硬编码到其中的IP地址(没有DNS查找)连接到Internet主机。该互联网主机的IP地址是什么?

2.报文分析

两个Java程序,这两个.jar文件的名称是什么?

sdfg.jar

q.jar

受感染的Windows系统上Moneymany女士的用户名是什么?

xp上基本上为administrator

起始URL是什么?换句话说,Moneymany女士可能点击了哪个URL?

http://nrtjo.eu/true.php

恶意的Windows可执行文件被下载到Moneymany女士的系统上。文件的MD5哈希是什么?(提示:它以“ 91ed”结尾)

5942ba36cf732097479c51986eee91ed

![图片[41] - WireShark网络取证分析第一集到第五集和dvwa靶场环境分析漏洞 - 宋马](https://pic.songma.com/blogimg/20250705/4ec3d9d7ac3b40f088abb4f370adfbeb.png)

![图片[42] - WireShark网络取证分析第一集到第五集和dvwa靶场环境分析漏洞 - 宋马](https://pic.songma.com/blogimg/20250705/8ee6cda2c6c946da9fd176b704dcc10c.png)

![图片[43] - WireShark网络取证分析第一集到第五集和dvwa靶场环境分析漏洞 - 宋马](https://pic.songma.com/blogimg/20250705/96291b57b02242368d1a8c1b22d92883.png)

将保存的文件放到kali

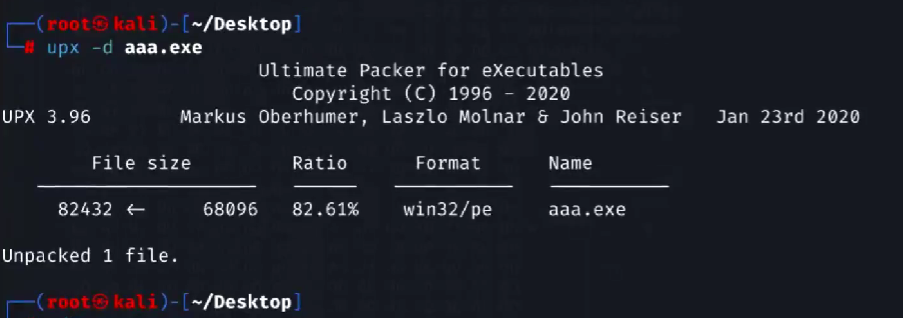

用于保护恶意Windows可执行文件的打包程序的名称是什么?

UPX

恶意Windows可执行文件的解压缩版本的MD5是什么?

0f37839f48f7fc77e6d50e14657fb96e

恶意可执行文件尝试使用硬编码到其中的IP地址(没有DNS查找)连接到Internet主机。该互联网主机的IP地址是什么?

213.155.29.144

三、dvwa靶场环境分析漏洞

开启DVWA靶场

![图片[44] - WireShark网络取证分析第一集到第五集和dvwa靶场环境分析漏洞 - 宋马](https://pic.songma.com/blogimg/20250705/a3decfe71e3f43ffb04e15b586578a69.png)

1.Command Injection

尝试输入本机ip地址,127.0.0.1,点击提交。

源码分析:对输入的ip地址进行ping操作,源码只让我们进行ping操作,没有其他动作,但它给了我们一个利用系统命令的平台。

![图片[45] - WireShark网络取证分析第一集到第五集和dvwa靶场环境分析漏洞 - 宋马](https://pic.songma.com/blogimg/20250705/43ab0a62524d48fb9a7f12bd491f01b8.png)

命令:127.0.0.1&whoami

2.CSRF

![图片[46] - WireShark网络取证分析第一集到第五集和dvwa靶场环境分析漏洞 - 宋马](https://pic.songma.com/blogimg/20250705/3db2c5e654e94f35948f7e48235b4579.png)

更改密码成功后url栏的参数是这样的

http://192.168.88.101/dvwa/vulnerabilities/csrf/?password_new=758595zK.&password_conf=758595zK.&Change=Change#

分析出password_new是我输入的密码,password_conf是我确认的密码,说明我们在网站上输入的信息是会在url栏这里进行一个传输执行

![图片[47] - WireShark网络取证分析第一集到第五集和dvwa靶场环境分析漏洞 - 宋马](https://pic.songma.com/blogimg/20250705/05504246c9874084b17f047fbe669cc5.png)

能控制url栏里传入的参数,就能够不在网站内执行更改密码的操作呢?

更改url的参数:

http://192.168.88.101/dvwa/vulnerabilities/csrf/?password_new=758595zK&password_conf=758595zK&Change=Change#

只需要在原来的url基础上该新密码和确认密码的参数即可,在新标签内放入设置好的url,点击执行

![图片[48] - WireShark网络取证分析第一集到第五集和dvwa靶场环境分析漏洞 - 宋马](https://pic.songma.com/blogimg/20250705/ee90aa0b19454f8e9c622b5d2a382b45.png)

网站的本意是在网站内更改密码,而我通过控制url的传参就能使我能在网站之外执行更改密码的操作,那么当我知道一个网站有csrf漏洞后也可以通过构造url的方式让别人点击执行他意想之外的行为。

源码分析:源码中只对传入的密码和确认密码进行比较,两者一致则执行更改密码命令成功返回Password Change,不一致则返回Passwords did not match,没有任何过滤,所以能轻易执行csrf漏洞。

3.XSS(Reflected)

随机输入值

无论我们输入什么值,在页面中都会显示输入的信息,并且url的name传参值就是我们输入的值

对URL中的name传入 xss代码

<script>alert(1)</script>

![图片[49] - WireShark网络取证分析第一集到第五集和dvwa靶场环境分析漏洞 - 宋马](https://pic.songma.com/blogimg/20250705/b530c740b4634eadb11c2807078b4f41.png)

4.XSS(Stored)

发现输入的内容被进行了存储

![图片[50] - WireShark网络取证分析第一集到第五集和dvwa靶场环境分析漏洞 - 宋马](https://pic.songma.com/blogimg/20250705/641123c8032243bdb9c19ce712458617.png)

输入xss代码

<script>alert(1)</script>

发现name处存在字符限制

![图片[51] - WireShark网络取证分析第一集到第五集和dvwa靶场环境分析漏洞 - 宋马](https://pic.songma.com/blogimg/20250705/8f468ba85e4f4eb5a364424381386975.png)

并且限制为前端限制

![图片[52] - WireShark网络取证分析第一集到第五集和dvwa靶场环境分析漏洞 - 宋马](https://pic.songma.com/blogimg/20250705/ac28074bfed34a6ea1abf5ebcba87bf8.png)

修改最大长度的值就可以了

总结

在WireShark网络取证分析系列中,从第一集到第五集展示了多样的分析场景。如第一集通过过滤IP定位数据包,对SSL加密数据报文,经IP反查域名、检索通讯软件等操作,最终成功解码并提取关键信息。第三集则通过分析AppleTV的网络活动,从以太网帧头部、DNS查询、TCP握手及HTTP请求数据报文中,获取用户代理字符串、搜索词、电影价格等信息。第五集从PCAP文件里,通过检索HTTP协议、跟踪TCP数据流等,揭示了恶意软件感染过程中的关键细节,如下载的Java小程序名称、恶意可执行文件的MD5哈希等。

DVWA靶场环境存在多种漏洞。暴力破解可用于测试密码强度;伪造跨站请求能更改管理员密码;文件包含允许攻击者将远程/本地文件纳入Web应用;SQL注入可通过输入非法SQL语句执行恶意操作;不安全文件上传使恶意文件能上传至服务器;跨站脚本(XSS)可注入脚本攻击用户。这些漏洞为安全人员提供了宝贵的实践场景 ,有助于提升漏洞检测与修复能力。

暂无评论内容