在本文中,我们将学习一款功能强大的 Burp 扩展工具“Burp Logger++”。它就像网站的超级侦探,时刻警惕地寻找任何隐藏的问题。它是 Burp 的一项额外功能,许多网络专家都用它来查找网站问题。

假设你是一位网页浏览器用户,想要了解某个网站的所有信息。Burp Logger++ 就像你值得信赖的笔记本一样。它非常有用,因为它拥有一个神奇的过滤器。你可以告诉它你正在寻找哪些信息,它只会显示这些内容。

使用 Burp Logger++,您还可以使用颜色编码。就像使用不同的颜色突出显示图片中最重要的部分一样。这可以帮助您快速找到重要内容。

设置和导航

基于查询的过滤器

滤镜库

基于正则表达式的过滤器

导出数据功能

设置和导航

您可以从 BApp Store 下载并安装该扩展程序。前往“扩展程序”>“Bapp Store”。在这里,搜索“Logger++”或直接向下滚动。

单击它,在右侧向下滚动并安装它。

安装成功后会出现在工具栏上。

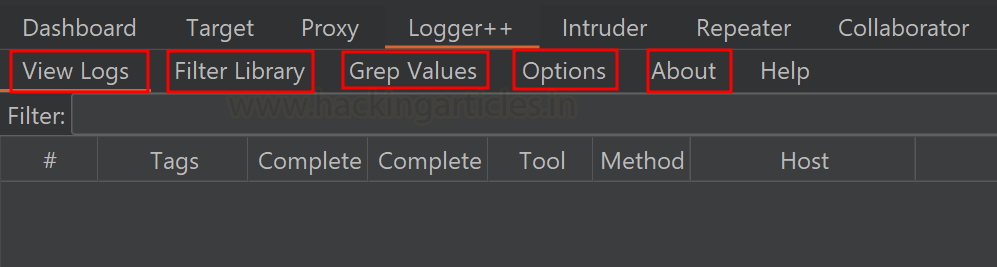

导航

您会看到很多选项。首先,请浏览“选项”选项卡,了解此扩展程序中包含的****高级设置。

导航至“选项”查看各种日志过滤选项。它允许您根据自己的偏好自定义日志设置。

Logger++ 默认运行。以下是一些其他重要设置:

日志过滤器:此功能可让您专门选择不需要记录分析的请求,或者您可以在不使用时将其关闭。

日志来自:它使您能够从想要捕获的特定日志中捕获数据。

导入:您可以使用此功能从 CSV 和 OWASP ZAP 报告导入日志数据。

导出:可以导出日志数据以供进一步分析。

您可以根据自己的喜好使用不同的配置。我们暂时使用默认设置。

基于查询的过滤器

“查看日志”选项卡包含所有日志。以“vulnweb”网站为例,浏览该网站并简单扫描整个网站;所有日志都会显示在“查看日志”页面下。

现在,转到“注册”。要捕获凭据日志,请输入测试登录详细信息。

用户名:测试

密码:测试

然后点击“登录”。

让我们更新一些细节来捕获更多请求以供进一步分析。

同时,在**“查看日志”部分,您可以清楚地看到它已捕获所有请求**。这提供了对于故障排除、请求分析和数据跟踪至关重要的全面日志。

魔法滤镜

您可以使用过滤器选择性地查看或操作 HTTP 请求和响应。这些过滤器可以帮助您专注于 Web 流量的特定方面,在安全测试期间尤其有用。其工作原理基于查询字符串。它接受逻辑查询并根据查询结果返回输出。

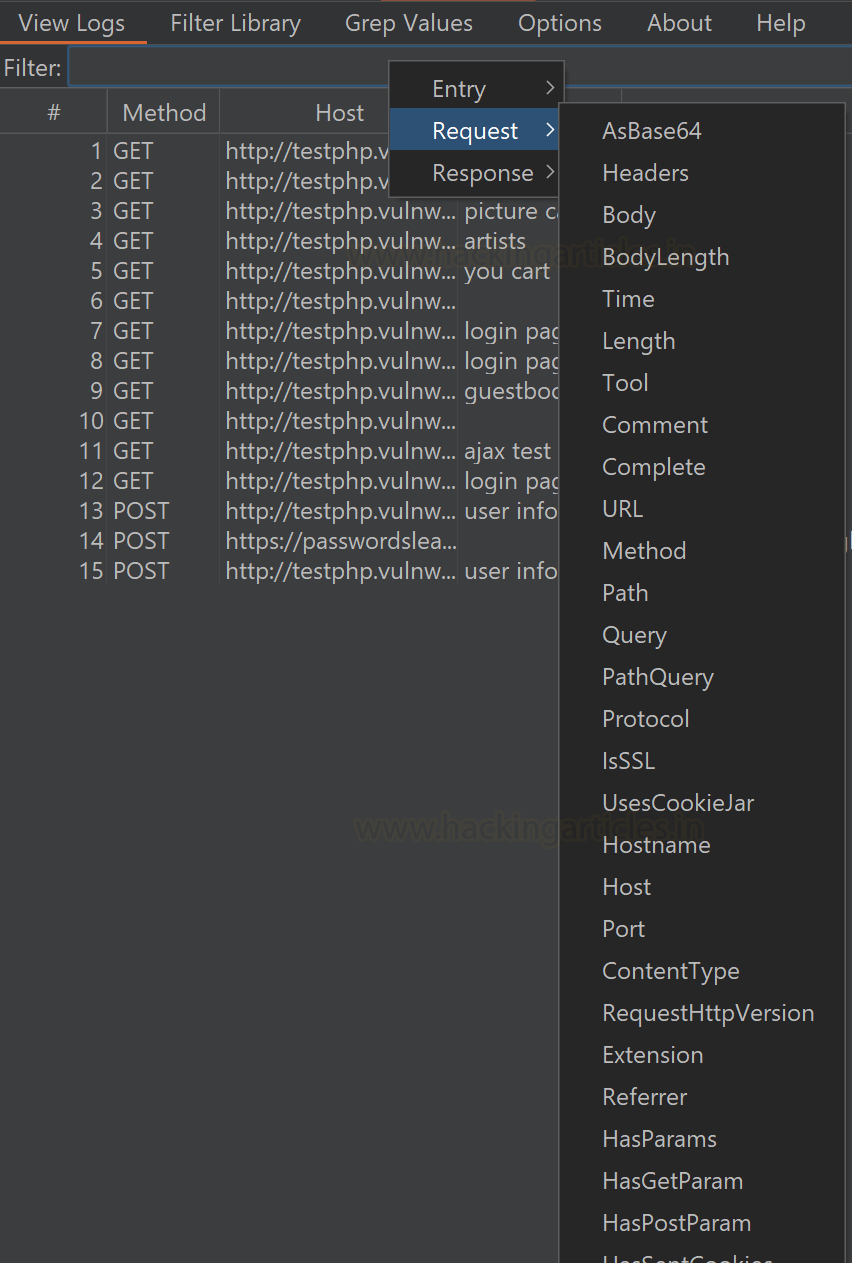

您可以使用过滤选项进行一些高级选择:

条目:您可以根据数字、工具、标签、InScope 和其他标准应用过滤器。

请求:它允许您使用许多选项(如标头、正文、URL、方法、参数、cookie 等)仅过滤请求本身。如下所示:

响应:它允许您使用各种选项(如标头、正文、推断类型、方法、参数、cookie 等)仅过滤响应。如下所示:

**场景 1:**假设您只想查看所有日志中的 HTTP POST 请求。HTTP POST 参数位于 HTTP 请求中。

转到过滤栏 > 右键单击 > 选择请求 > 选择方法

该方法已被选定并显示在过滤栏中。

请求。方法== “POST”

然后按回车键。结果只显示 HTTP POST 方法请求。

**场景2:**再举一个例子,假设我们只想查看所有日志中包含任何用户名信息的请求。

转到过滤栏 > 右键单击 > 选择请求 > 选择正文

请求。正文包含“uname”

因此,突出显示以下请求:

以下是一些在渗透测试期间有用的查询。

JSON注入检测

要在测试期间仅隔离基于 JSON 的请求,请应用以下过滤器:

Response.InferredType == “ json ”

注入攻击(HTML、XML、JSON)

使用此查询检测包含可能易于注入的格式的响应:

Response.InferredType IN [ “ json ” ,“html” ,“xml” ]

敏感文件暴露

查找可能包含暴露文件或配置的响应:

响应。主体包含[ “.git” ,“.config” ,“.zip” ,“.swf” ,“.doc” ,“.pdf” ,“.xlsx” ,“.csv” ,]

敏感路径暴露

识别可能暴露系统目录或受限路径的端点:

请求路径包含[ “/git” , “/etc” , “/var” ]

请求。路径匹配“/account*”

查询字符串中的敏感参数

突出显示通过 URL 传递敏感参数的请求:

请求。路径包含[ “id” ,“用户名” ,“密码” ,“角色” ,“IsAdmin” ]

请求中的敏感参数

使用它来检测请求正文内的凭证或令牌:

请求。主体包含[ “id” ,“用户名” ,“密码” ,“token” ,“角色” ,“企业ID” ,“IsAdmin” ]

服务器信息泄露

使用此过滤器通过暴露的标头发现服务器指纹:

响应头包含“服务器:”

CORS配置错误

要检查开放的跨域访问,请使用以下查询:

响应。标头匹配“Access-Control-Allow-Origin: *”

检查 CSRF 令牌

检测 POST 请求中缺失或静态的 CSRF 令牌:

Request.Method == “POST”且Request.Body包含”csrf “

缺少 Robots.txt

确保了解robots.txt文件是否丢失:

请求。路径匹配“/robots.txt”

URL 重定向

通过监视重定向参数发现可能的重定向问题:

请求路径包含[ “redirect=” , “page=” , “url=” , “index.page=” ]

滤镜库

借助过滤器库,我们可以直接从库中使用已保存或预先配置的过滤器。开始测试时,您无需手动输入或记住过滤器模式的查询字符串。

点击“添加代码片段”。这里有两个必须添加的值。

别名:为您的查询字符串输入任意别名。

片段:在此处添加查询字符串。

正如您在下面看到的,我添加了一个过滤器

请求类型:请求。方法== “POST”

您无需再重复输入来查找 POST 请求。您可以为该请求添加颜色编码,以便在“查看日志”页面上所有已捕获的请求中突出显示该请求。

点击用作颜色 LogFilter > 选择背景颜色> 勾选启用并保存。

现在,所有 POST 请求均在此页面以“Dard-Red”突出显示。

类似地,您可以将整个测试场景保存在过滤器库中。有两种方法可以调用保存的过滤器:

方法 1:在过滤器库中,单击设置为日志过滤器。

它将直接运行查询并显示所需的结果。

方法二: 在过滤栏中直接使用带有别名的“#”。

然后按回车键。等效结果将显示如下:

基于正则表达式的过滤器

Burp Logger 的正则表达式过滤器是一项强大的功能,它使Web 安全专业人员能够在****安全测试期间从浩瀚的信息海洋中精确定位特定数据。因此,它在过滤无关细节和锁定潜在漏洞方面起着至关重要的作用。

首先,您需要指定正则表达式 (regex) 模式。此模式的功能类似于搜索查询,指导Burp Logger++捕获哪种类型的数据。您可以使用正则表达式模式来定位电子邮件地址、IP 地址、服务器端错误消息、软件版本信息,甚至任何公开的 API 密钥。

接下来,转到Logger++并点击“Grep Values”选项卡。在这里,您将找到其他过滤器,以有效地缩小搜索条件。

更具体地说:

搜索响应仅在****响应内执行搜索。

搜索请求将搜索重点集中在请求上。

仅在范围内确保搜索仅在范围内的目标内进行。

暂时选择搜索每个请求和响应。例如,如果您想在网络流量中查找电子邮件地址,您的正则表达式模式可能如下所示:

正则表达式:

[ w.- ] +@ [ w.- ] +.

首先,直接将此表达式粘贴到正则表达式栏下,然后按回车键。

因此,显示包含上述电子邮件的 /userinfo.php 请求。

您有两种方式:手动搜索完整的请求/响应,或点击“唯一结果”。符合正则表达式的结果将仅显示在“唯一结果”中。

同样,让我们检查一下 IP 地址,

正则表达式表达式:

d { 1 , 3 } .d { 1 , 3 } .d { 1 , 3 } .d { 1 , 3 }

很明显,POST 请求正在通过 IP 地址 10.10.1.10 发送。

同样,您可以检查其他重要信息,例如是否要查找包含任何 FTP、HTTP、WWW 的网络流量。

正则表达式:

b ( ftp|www|http )[ ^s ] +

作为参考,以下链接包含有用的正则表达式,可在错误信息中查找泄露的服务器版本。

https://github.com/lwierzbicki/RegexFinder/blob/main/burp.regex.tsv

导出数据功能

Burp Logger 的数据导出功能对于网络安全专业人员来说是一个宝贵的工具。它允许您高效地保存、分析和共享捕获的数据,使其成为记录发现、进行深入分析以及与网络安全领域的其他人协作的重要工具。

为什么导出数据功能很有用?

数据保存:从 Logger++ 导出数据,可以保存测试会话的记录。这对于文档记录和分析至关重要。

外部分析:通过导出数据,您可以使用外部工具或软件进行深入分析、生成报告或与团队成员分享调查结果。

归档证据:它有助于保存测试期间发现的潜在漏洞或安全问题的证据,这对于审计和合规性至关重要。

协作:导出的数据可以轻松地与同事或专家共享以进行协作分析,使其成为基于团队的安全测试的资产。

定制:根据所选的导出格式,您可以定制导出的数据以满足特定的报告或分析要求。

支持的格式:

Base64 JSON 格式:Base64 编码数据通常用于在 JSON 结构中包含二进制数据。

JSON 格式:JSON 是一种用于结构化数据的轻量级数据交换格式。

CSV 格式:CSV 文件得到广泛支持,可以在 Microsoft Excel 或 Google Sheets 等电子表格软件中打开。

HAR 格式:HTTP 存档 (HAR) 格式用于捕获和存储与性能相关的数据。HAR 格式包含有关 HTTP 请求和响应的详细信息。

例如,假设您想要导出所有 POST 请求以供进一步分析。

选择关联请求 >右键单击 > 选择将条目导出为 > 导出为 CSV

现在选择全部>选择保存>输入名称并单击确定。

将结果离线保存到您的系统。您可以检查 CSV 文件;它包含您选择保存的所有值。

您可以根据需要选择仅存储所需的值。

就这些,干杯!!!

结论

人们喜欢 Burp Logger++,因为它让他们的工作更轻松。它是你的智能助手,能帮你发现网站上隐藏的宝藏(或问题)。它拥有丰富的过滤器和丰富多彩的高亮功能,赋予你网站探索的超强能力。

所以,如果你是一名网络侦探,这款工具能让你的工作更加有趣、高效。快来试试吧,看看它如何助你开启网络探险之旅!

暂无评论内容